Cette attaque par injection de fautes sur les processeurs AMD pourrait être très pertinente pour un hack PS5

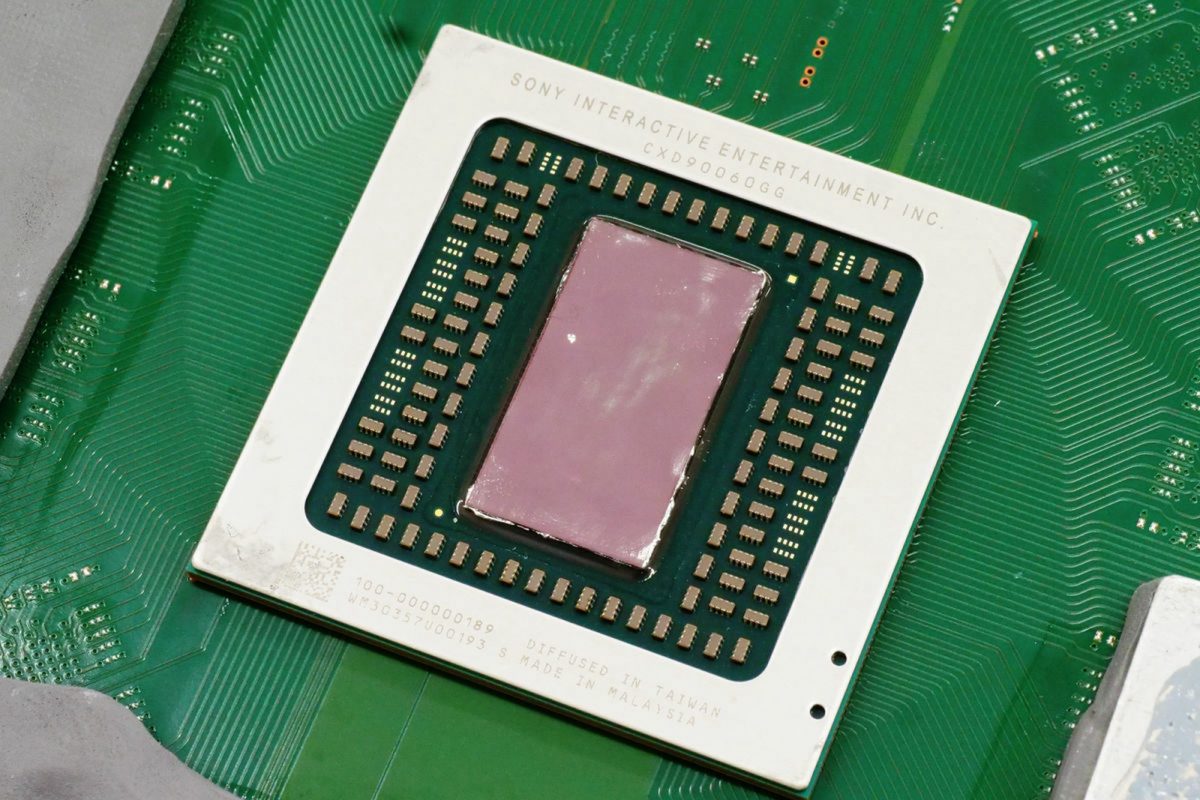

Les chercheurs en sécurité Robert Buhren et Jean Pierre Seifert ont publié une attaque matérielle contre le Secure Processor d'AMD, le coprocesseur chargé de gérer un démarrage sécurisé sur la série AMD Zen. La PS5 utilise un processeur Custom Zen 2, qui pourrait être affecté par la vulnérabilité.

Le hack, disent-ils, "permet à un attaquant d'exécuter des charges utiles personnalisées sur les AMD-SP de toutes les microarchitectures prenant en charge SEV actuellement sur le marché (Zen 1, Zen 2 et Zen 3)".

Le livre blanc des chercheurs a été publié il y a environ un mois, avec un exemple de code fourni sur github il y a 2 semaines et une présentation en direct prévue pour novembre de cette année. (liens ci-dessous)

Glitching du processeur sécurisé AMD

Les chercheurs en sécurité fournissent le résumé suivant de leur attaque :

Le processeur sécurisé AMD (AMD-SP, anciennement PSP) est sensible aux attaques par injection de défaut de tension. Grâce à notre attaque par injection de fautes, nous sommes en mesure d'exécuter du code personnalisé sur des processeurs sécurisés intégrés dans les processeurs Ryzen et Epyc de la série AMD Zen (Zen1, Zen2 et Zen3). Dans notre article, nous montrons comment cela affecte les garanties de sécurité de la technologie Secure Encrypted Virtualization (SEV) d'AMD. De plus, nous montrons comment un attaquant peut lancer des attaques contre des machines virtuelles protégées par SEV sans accès physique à l'hôte cible en exploitant des clés d'approbation précédemment extraites (CEK/VCEK).

Le document et les données se concentrent principalement sur SEV (Secure Encrypted Virtualization) pour montrer qu'une fois piraté, le processeur ne peut pas être fiable pour héberger une machine virtuelle sécurisée (par exemple pour des utilisations dans le cloud). Cependant, étant donné que l'attaque cible directement le processeur sécurisé, il y a des chances non négligeables que ce glitch puisse être utilisé sur la PS5, qu'elle utilise une VM ou non.

Le livre blanc et l'exemple de code fournissent déjà de nombreuses informations qui devraient être suffisantes pour que les chercheurs en sécurité se penchent spécifiquement sur l'attaque de la PS5. De plus, les personnes à l'origine de cette attaque présenteront le problème en novembre au 28e conférence de l'ACM sur la sécurité informatique et des communications (CCS’21) à Séoul.

Liens et données pertinentes pour le problème AMD-SP

Quelle est la prochaine étape pour la PS5 ?

Il n'est bien sûr pas clair à ce stade si cette attaque pourrait être utilisée sur la PS5. Mais il ne fait aucun doute que quelqu'un, quelque part, l'examine déjà pour voir si des informations pourraient être extraites du processeur AMD Zen 2 de la PS5. Le livre blanc fournit suffisamment de détails pour qu'une personne possédant les bonnes compétences puisse déjà commencer.

Les vulnérabilités matérielles sont le Saint Graal de la scène du piratage, car elles ne peuvent pas être facilement corrigées. Un contrôle total de la séquence de démarrage de la PS5 pourrait signifier beaucoup de bonnes choses pour la scène PS5, mais bien sûr, seul le temps nous dira si cela est utile.