PS Vita Bootrom hack "balai" sorti

Le développeur SKGleba a publié un hack de bootrom Playstation Vita, qui serait généralement le Saint Graal du piratage de console. Mais voici le hic : l'exploit ne fonctionne que sur les unités prototypes fonctionnant sur le firmware 1.03. En d'autres termes, cette version est vraiment cool pour ceux d'entre nous qui aiment se considérer comme des "historiens" de la scène, et pour ceux qui veulent comprendre le fonctionnement interne d'un hack de console, mais ne sera pas directement utile pour le vaste majorité des utilisateurs de Vita.

Comme le note le développeur :

Ce hack a été utilisé pour vider le first_loader d'un DEM-3000L ainsi que certaines clés.

La vulnérabilité qu'il exploite n'est présente que sur les unités prototypes, je partage donc ce code à des fins d'archivage.

…Mais pour rappel, ceux d'entre vous qui possèdent une PS Vita peuvent facilement la pirater avec des outils déjà existants. Nous soulignons une fois de plus que cette version est utile pour des raisons "intellectuelles", pas pour l'utilisateur final, mais vous êtes toujours prêt à partir 🙂

Qu'est-ce que Balai pour PS Vita ?

Extrait du fichier readme du projet :

Playstation Vita first_loader hack pour prototypes d'unités sur le firmware 1.03

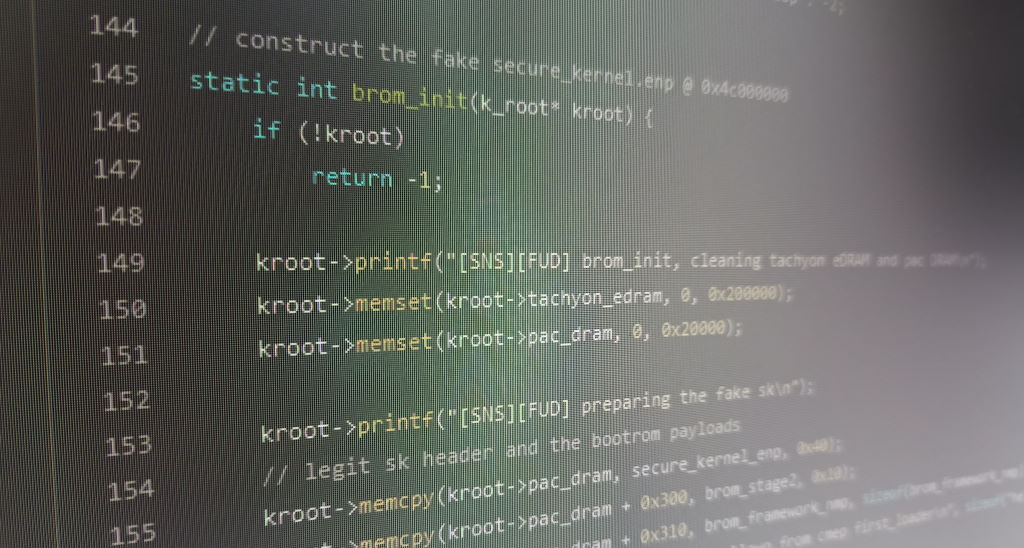

Ce hack permet l'exécution de code de niveau « bootrom » sur la PSP2 en exploitant une vulnérabilité first_loader découverte par Team Molecule

Télécharger et utiliser Broombroom – exploit bootrom PS Vita

Vous pouvez télécharger le code source de l'exploit sur le github du développeur.

Notes d'utilisation du fichier readme :

Usage

- Vous aurez besoin de mepsdk et de vitasdk

- Compilez toutes les charges utiles cmep, assurez-vous que les tableaux d'octets résultants sont const statique

- Compilez le code principal, le résultat devrait être kexec.bin

- Courir kexec.bin en mode THUMB avec un exploit du noyau tel que celui-ci

Remarques

- Par défaut, broombroom s'attend à ce que arg soit un pointeur d'espace utilisateur vers un second_loader.enc 3,65 déchiffré

- il n'est utilisé que pour plus de commodité, il n'est pas nécessaire pour le hack lui-même

- Le portage vers un firmware différent de la 1.03 nécessite des changements de décalage dans le noyau et les charges utiles tz

Crédits

- 'Proxima' pour aide et orientation sur la discorde

- « Team Molecule » pour les exploits utilisateur, noyau, bootloader, trustzone, update_sm et bootrom ainsi que mepsdk et sceutils

- « Zécoxao », « LemonHaze », « Princesse du sommeil »

- Tous les contributeurs wiki henkaku et vitasdk

- « Yasen » pour avoir fourni un kit de développement prototype de type B et beaucoup d'électrons.

La source: SKGleba